Wordpress Security Check - Vane2

Wenn man nach einem schnellen Sicherheits-Check für Wordpress sucht, findet man oft das bekannte wpscan-Tool. Weniger bekannt, aber eine gute Alternative, ist das Wordpress-Scan-Tool von delvelabs, vane2. Das möcht ich hier kurz vorstellen.

Installation und Erläuterungen

Nach dem clone aus dem GitHub kann man vane2 mit virtualenv und pip installieren:

python3 -m virtualenv env

source env/bin/activate

pip install vane2

Bevor man irgendwas untersucht, sollte man zuerst die Datenbank auf den aktuellen Stand bringen:

vane import-data

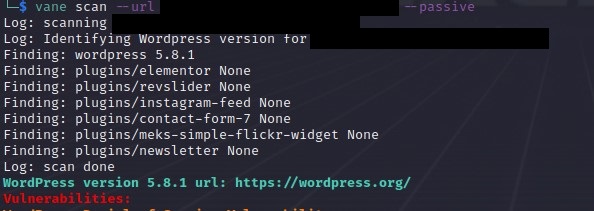

Einen einfachen Scan kann man dann so ausführen:

vane scan --url http://wordpress-example.com/

Ob die Versionen identifiziert werden können, hängt davon ab, ob der Scan die Versionsnummern in den Installations- bzw. Readme-Dateien findet.

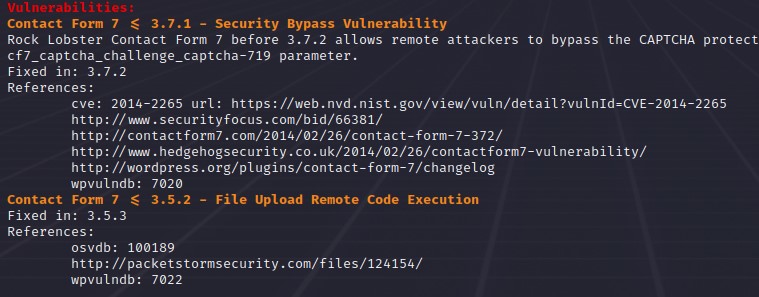

Für die gefundenen Plugins werden die bekannten Verwundbarkeiten für die jeweiligen Versionen (sofern identifiziert) mit einer kurzen Beschreibung und weiterführenden Links ausgegeben. Es kommt dabei zu keiner gesonderten Überprüfung oder gar Ausnutzung von Schwachstellen.

Mit der Option --no-ssl-validation lässt sich außerdem die TLS-Verifikation unterdrücken, sodass auch Wordpress-Seiten mit abgelaufenem oder sonstigen Zertifikatsfehlern untersucht werden können.

Zudem kann mit --proxy ein HTTP-Proxy dazwischengeschaltet werden, beispielsweise um über eine bestimmte IP zu scannen oder die Anfragen in der Burp Suite zu loggen.

vane scan --url http://example.com/ --proxy http://127.0.0.1:8080

Wenn man zu viele Umleitungen drin hat oder eine sehr langsame Verbindung für die Scans nutzt, kann es zu Timeout-Fehlern kommen. Diese kann man theoretisch lösen, indem man die Timouts im Code erhöht, allerdings muss man dazu schon sehr sehr langsam unterwegs sein.

Abschluss Disclaimer

Natürlich ist, wie immer bei solchen einfachen Tools, Vorsicht geboten. Es handelt sich hier nur um bereits öffentlich bekannte Verwundbarkeiten, die anhand der identifizierten Version ausgeben werden. Mehr nicht.

Fehlkonfigurationen oder sonstige Schwachstellen, egal ob komplex oder simpel, deckt solch ein Scan nicht ab. Genauso wenig werden der Backend-Login, sonstige Anbindungen, die Server-Infrastruktur oder der eigentliche Web-Inhalt überprüft. Somit ist ein kurzer Scan in jedem Fall gut geeignet, um sich einen ersten Überblick über das eigene System zu verschaffen, dem im besten Fall ein Pentest der gesamten zughörigen IT-Struktur folgen sollte. Das und natürlich Updates! Macht immer Updates!

Gerade Wordpress ist bei Angreifer*Innen extrem beliebt. Es ist sehr einfach verwundbare Wordpress-Versionen oder Plugins zu identifizieren und sich dann mithilfe bekannter Schwachstellen Zugang zu verschaffen. Gerade bei meiner Recherche im Bereich Banken-Phishing finden sich die Fake-Logins fast ausschließlich versteckt in Wordpress-Seiten. Sprich selbst ein Blog, der keine sensiblen Daten enthält und dem keine hohe Security-Bedeutung zugemessen wird, ist trotzdem immer für den ein oder anderen Scam interessant. Das merkt man dann oft erst dann, wenn der eigene Blog von Google als malicious geflaggt wird. Also besser vorher aktiv werden und die eigenen Wordpress-Seiten im Fokus haben.