When Elon doubled your Bitcoin - Cyberthrowback Twitter-Hack

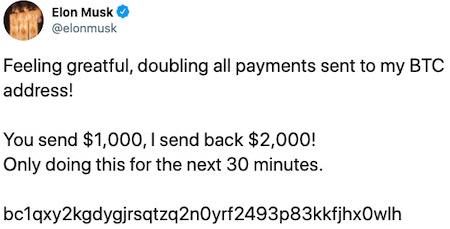

Im Juli 2020 hatte Elon Musk wohl die Spendierhosen an, er tweetet an seine damals rund 30 Millionen Follower:

Und Musk war nicht alleine mit seinem großzügigen Angebot die Bitcoins seiner Follower für den guten Zweck zu verdoppeln, auch Bill Gates, Warren Buffet und viele andere Prominente veröffentlichten ähnliche Tweets. Insgesamt 130 – darunter 45 prominente und reichweitenstarke – Twitter-Accounts wurden Teil der Betrugsmasche, denn natürlich handelte es sich hier nicht um ein großzügiges Angebot der Reichen und Mächtigen.

Wie lief dieser Account-Diebstahl ab und wer war dafür verantwortlich? Dies und mehr klärt dieser Post zum Twitter Bitcoin-Scam.

Von LinkedIn zum Admin

Graham Ivan Clark zusammen mit zwei Mitstreitern (Mason Sheppard und Nima Fazeli) nutzten kostenpflichtige Tools um LinkedIn nach Kontaktinformationen von Twitter-Mitarbeitenden zu durchsuchen. Diese Tools, manchmal auch als scraper bezeichnet und von Personalvermittler*innen eingesetzt, sind mächtige Werkzeuge um möglichst viele Daten wie E-Mail Adressen, Telefonnummern, Stellenbezeichnungen und Verbindungen eines Unternehmens auszulesen und verfügbar zu machen. Wie arstechnica berichtete, fokussierten sie sich dabei auf Mitarbeiter*innen, die wahrscheinlich über höhere oder administrative Rechte verfügten. Im nächsten Schritt erstellten die Hacker Web-Logins, die den Twitter-VPN-Anmeldungen nachempfunden waren und die als gefälschte VPN-Logins ins interne Twitter-Netz fungierten.

Mit den gesammelten Informationen und ihrer Fake-Login-Seite ins interne Netz nahmen die Angreifer Kontakt zu Twitter-Mitarbeiter*innen auf, die sich gerade aufgrund der pandemischen Lage im Homeoffice befanden. Dabei gaben sie sich selbst als Twitter-Mitarbeiter aus und brachten ihre Opfer dazu, ihre Anmeldedaten auf der Fake Login-Seite einzugeben. In dem Moment, in dem die Zugangsdaten samt zwei-Faktor-Authentifizierung auf der von den Angreifern kontrollierten Fake-Seite eingegeben wurden, nutzen die Hacker diese, um sich zeitgleich am echten VPN-Login mit den gestohlenen Daten anzumelden.

Über diesen social engineering Pfad drangen die Angreifer ins interne Netz ein und erstellten sich mit den entwendeten administrativen Accounts der Mitarbeiter*innen selbst interne Konten, die über weitreichende Berechtigungen und Zugriff auf die internen Tools verfügten. Mit diesen internen Tools war es ihnen dann möglich, die E-Mail-Adressen von Twitter Nutzer*innen zurückzusetzen und damit die Kontrolle über diese Accounts zu erlangen, um dann mit diesen ihren Bitcoin-Scam durchzuführen.

Dass es vergleichsweise einfach ist, sich Zugang zu den internen Tools zu verschaffen, und dass, sobald dies gelungen ist, keine sinnvollen zusätzlichen Überprüfungen mehr stattfinden, war Twitter selbst wohl schon länger bewusst. Man hat sich allerdings gegen eine Änderung dieser Praxis entschieden. Zitat bloomberg:

Former members of Twitter’s security departments stated that since 2015, the company was alerted to the potential from an inside attack, and other cybersecurity measures, but these were put aside, in favor of more revenue-generating initiatives.

Nach diesem Vorfall hat Twitter dann sowohl diese Praxis geändert als auch die Mitarbeiter*innen explizit im Bezug auf social engineering geschult, wie so oft geschah dies nachdem es dafür natürlich schon zu spät war.

Clark und seine Mitstreiter konnten sich allerdings nicht allzu lange über ihre gelungene Aktion und ca. 100.000 Dollar freuen, die sie sich mit dem Scam verdient hatten. Nicht einmal zwei Wochen nach dem Vorfall und den prominenten Tweets waren alle drei auch schon identifiziert und es wurde Anklage gegen sie erhoben.

Kein OPSEC, keine Kekse!

Um als krimineller Hacker nicht erwischt zu werden, ist es essenziell, keinerlei relevanten Spuren oder Informationen zu hinterlassen. Dazu ist typischerweise ein komplexes Netzwerk aus VPNs, Proxys, kompromittierten Systemen und Fake-Identitäten in Kombination mit robusten und verschlüsselten eigenen Systemen nötig. In der Szene bezeichnet man dies als Operational Security, kurz OPSEC. Graham Clark und seine Helfer schienen davon noch nie gehört zu haben.

Wie aus einigen Artikeln (wired) und vor allem aus den Gerichtsdokumenten hervorgeht, haben es die drei Beschuldigten den Ermittlern leicht gemacht. Prinzipiell gliedern sich solche Ermittlungen oft in mehrere Teilbereiche inklusive einer technischen Attribuierung und einer Ermittlung über den Geldstrom (follow the money). Aus technischer Sicht war schnell klar, wo man nach den Hintermännern dieses Scams suchen musste, da genau am Tag des Hacks im OGusers-Forum gehackte Twitter-Accounts zum Verkauf angeboten wurden. Besagtes Forum ist sehr social media-orientiert und wird eher von jüngerem Publikum frequentiert, zudem wird es in der Szene eher belächelt, da es in den letzten Jahren des Öfteren gehackt wurde. Das kommt tatsächlich so oft vor, dass die Administratoren ihre Meldungen, dass es zu einem Hack kam und alle Daten geleakt wurden, schon von vorherigen Fällen einfach kopierten und das Datum austauschten. Mittlerweile gibt es oft nicht einmal mehr Ankündigungen und die Nutzer erfahren es dann von anderer Seite.

Einen solchen Leak nutzten die Ermittler, um den gesamten Chatverlauf der Twitter-Account-Anbieter aus dem Forum nachzulesen und mit echten Personen in Verbindung zu bringen. Das war entsprechend einfach, da einer der Angreifer tatsächlich seine privat-Emailadresse (mit Vor- und Nachnahmen) zur Anmeldung im Forum nutzte.

Bei der Untersuchung der Bitcoin-Adressen bzw. beim Folgen der Spur des Geldes stellten die Ermittler fest, dass diese Adressen nicht nur bei coinbase, einem der größten Anbieter in diesem Bereich, verwendet wurden, sondern auch dass sie bereits früher für kleinere Scams eingesetzt worden waren. Damit reichte auch schon eine kurze Anfrage bei der Crypto-Handelsplattform aus, um an die Daten der Besitzer des wallets zu gelangen. Dies führte sofort zu den Angeklagten, da diese keinerlei fake-Identitäten eingerichtet hatten. Einer der Verantwortlichen hatte zu Verifizierungs-Zwecken sogar seinen Führerschein hochgeladen.

Damit ist auch der überaus schnelle Ermittlungserfolg komplett verständlich. Eine Kleinigkeit bleibt allerdings noch: In den Chats auf OGusers war noch eine weitere Person mit von der Partie, diese hatte sich allerdings an zumindest minimales OPSEC gehalten und konnte daher nicht identifiziert werden. Allerdings sind sich die Ermittler sicher, dass es sich bei dem Verurteilten Clark um den Kopf der Bande gehandelt habe, sodass der Fall mit dessen Geständnis als abgeschlossen betrachtet wird.

Verschwörung, Trump und Zoombombing

Es kursieren allerdings bis heute in der Hackerszene hartnäckige Gerüche und Verschwörungstherorien in Bezug auf diesen Hack. Einerseits waren die Angreifer in der Lage, nur mit LinkedIn-Informationen die Plattform Twitter zu kompromittieren und die Accounts der mächtigsten Menschen der Welt für einen kurzen Zeitpunkt zu kontrollieren, was dann aber nur für einen vergleichsweise einfachen Scam benutzt wurde, andererseits trafen sie keinerlei Maßnahmen zur Verschleierung der eigenen Identität. Diese Diskrepanz zwischen dem offensichtlichen Können der Beschuldigten und der zugleich mangelnden OPSEC lässt so manchen in Hackerkreisen an der “offiziellen” Version der Geschichte zweifeln.

Aus anderer Richtung gab es sogar kurzeitig Vermutungen, das Trump-Lager stecke hinter der Aktion, da der Account des damaligen US-Präsidenten verdächtigerweise nicht übernommen wurde. Allerdings stellte sich relativ schnell heraus, dass dies schlicht den Grund hatte, dass Trumps Twitter-Account einen erhöhten Schutzstatus besaß und mit den twitter-internen Tools nicht übernommen werden konnte.

Als allerdings mehr über die Akteure und auch deren frühere Machenschaften bekannt wurde, verschob sich die Debatte im Netz eher dahingehend, dass die ganze Angelegenheit für Twitter außerordentlich glimpflich abgelaufen sei, da “nur” Bitcoin-Scammer und keine professionellen Gruppen die Plattform gehackt hatten. Immerhin kann ein Tweet von Elon Musk oder Warren Buffet Aktienkurse beeinflussen und mit dem Account von Joe Biden ließen sich potenziell diplomatische Krisen auslösen. Twitter würde dieser Einschätzung vermutlich zustimmen.

Witzig wurde es noch einmal, als es zur Anhörung von Clark kam, die über Zoom in einem Meeting ohne Warteraumkontrolle und Passwortschutz stattfand. Natürlich wurde die virtuelle Anhörung daraufhin von Trollen infiltriert und musste nach einer Bildschirmübertragung mehrere Pornoclips unterbrochen werden (Wer sich anschauen mag: hier). Das Zitat einer Twitter-Nutzerin fast den Vorgang treffend zusammen: Did no one involved have an 18-year-old that could teach them how to do this securely?

Summa summarum drängt sich bei dem geschilderten Fall die Beobachtung auf, dass es einer Gruppe von jungen Leuten gelungen ist, einen der größten social media-Konzerne der Welt aufs Kreuz zu legen. Das beweist einerseits, wie stiefmütterlich die Abwehr von Phishing und social engineering-Angriffen auch bei den größten Firmen der Internet-Branche behandelt wird. Andererseits beweist es auch, wie effektiv diese Angriffe sein können. Dass es dennoch zu einem Ermittlungserfolg und zur Verurteilung der Täter kam, ist auf deren mangelnde Professionalität und den völligen Verzicht auf die Eigensicherung mittels Maßnahmen der IT-Security und OPSEC zurückzuführen, was vielleicht mit ihrem geringen Alter zu erklären ist und Parallelen zum Fall der Mirai-Gruppe aufmacht, die zum Zeitpunkt ihres Wirkens auch zwischen 17 und 22 Jahren alt waren.